This is featured post 1 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.This theme is Bloggerized by Lasantha - Premiumbloggertemplates.com.

This is featured post 2 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.This theme is Bloggerized by Lasantha - Premiumbloggertemplates.com.

This is featured post 3 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.This theme is Bloggerized by Lasantha - Premiumbloggertemplates.com.

Senin, 08 Desember 2014

Senin, 22 September 2014

20.22

20.22

Informatique Unique

Informatique Unique

1. Keylogger

Keylogger adalah sebuah software atau program yang berfungsi untuk mencatat segala aktivitas yang anda lakukan di dalam komputer anda. atau boleh disebut program untuk memata matai aktivitas yg dilakukan di dalam komputer. contoh adan ketik kalimat seperti “Kepada yang terhormat” maka kalimat tadi sudah di catat oleh program keylogger, atau kombinasi keyboar misalnya ctrl+A dll sebagainya kesemuanya itu dicatat oleh program keylogger. program tersebut biasanya sering digunakan untuk memata – matai username dan pasword.

2. Lost Data

Adalah kondisi kesalahan dalam sistem informasi di mana informasi dihancurkan oleh kegagalan atau kelalaian dalam penyimpanan, transmisi, atau pengolahan. Sistem informasi mengimplementasikan backup dan pemulihan bencana peralatan dan proses untuk mencegah kehilangan data ataumengembalikan data yang hilang.

Lost Data dibedakan dari tidak tersedianya data, yang mungkin timbul dari masalah jaringan.Meskipun kedua memiliki konsekuensi pada hakekatnya sama bagi pengguna, data yang tidak tersedianya bersifat sementara, sedangkan kehilangan data mungkin permanen. Lost data juga berbeda dari data tumpahan, meskipun hilangnya data jangka telah digunakan dalam insidentersebut. Insiden hilangnya data dapat juga insiden Data tumpahan, seperti dalam kasus media yang mengandung informasi sensitif yang hilang dan kemudian diakuisisi oleh pihak lain. Namun,tumpahan data mungkin tanpa data yang hilang di sisi sumber.

3. Trojan Horses

Trojan horse atau yang lebih dikenal sebagai Trojan dalam keamanan komputer merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

4. Online Predators

Adalah seseorang yang berlagak ramah dan berusaha menjadi teman para pengguna internet anak-anak dan remaja. Namun sifat ramahnya itu menyimpan misi berbahaya, yakni demi memuaskan hasrat seksual mereka. Para pelaku kejahatan ini biasanya beroperasi di chat room atau situs jejaring sosial macam Facebook dan MySpace. Modus yang mereka gunakan biasanya pertama kali adalah untuk meraih kepercayaan dari calon korbannya. Segala hal mereka lakukan, mulai dari berbohong mengenai asal usulnya hingga berperilaku baik. Misalnya, pelaku sudah berumur 30 tahun, namun saat berkenalan di chat room ia mengaku sebagai remaja ABG berumur 17 tahun. Kebohongannya itu bahkan dipertegas dengan foto di accountnya yang memajang foto remaja 17 tahun yang tampan. Nah, hal inilah yang kadang kurang diwaspadai calon korban. Mereka sudah terlebih dulu terlena dengan sosok palsu si predator tersebut yang digambarkan dengan sosok yang tampan dan keren, layaknya impian para remaja wanita. Namun awas, ketika korban sudah termakan bujuk rayu sang predator, maka langkah selanjutnya adalah ia akan dirayu untuk memuaskan hasrat seksual pelaku. Mulai dari diminta untuk mengirimkan foto atau berpose tak senonoh via webcam hingga diajak untuk kopi darat untuk melakukan hubungan intim.

5. Pop Ups

Pop-up iklan atau pop-up sering berbentuk iklan online di World Wide Web yang dimaksudkan untuk menarik lalu lintas web atau alamat email capture. Pop-up adalah jendela browser web umumnyabaru untuk menampilkan iklan. Jendela pop-up yang berisi iklan biasanya dihasilkan oleh JavaScriptmenggunakan cross-site scripting (XSS), kadang-kadang dengan muatan sekunder dengan menggunakan Adobe Flash, tetapi juga dapat dihasilkan oleh kerentanan / lubang keamanan lainnyadi keamanan browser. Sebuah variasi pada jendela pop-up adalah iklan pop-under, yang akan membuka jendela browser baru tersembunyi di bawah jendela aktif. Pop-under tidak mengganggupengguna segera dan tidak terlihat sampai penutup jendela ditutup, sehingga lebih sulit untuk menentukan situs web membukanya.

6. Worms

Worm adalah lubang keamanan atau celah kelemahan pada komputer kita yang memungkinkan komputer kita terinfeksi virus tanpa harus eksekusi suatu file yang umumnya terjadi pada jaringan.

7. Root Kits

Adalah kumpulan software yang bertujuan untuk menyembunyikan proses, file dan data sistem yang sedang berjalan dari sebuah sistem operasi tempat dia bernaung. Rootkit awalnya berupa aplikasi yang tidak berbahaya, tetapi belakangan ini telah banyak digunakan oleh malware yang ditujukan untuk membantu penyusup menjaga aksi mereka yang ke dalam sistem agar tidak terdeteksi. rootkit hadir di beragam sistem operasi seperti, Linux, Solaris dan Microsoft Windows. Rootkit ini sering merubah bagian dari sistem operasi dan juga menginstall dirinya sendiri sebagai driver atau modul kernel.

8. Computer Crashes

Adalah satu keadaan di mana sebuah komputer atau program, baik aplikasi atau bagian dari suatu sistem operasi berhenti berfungsi, umumnya akan menutup atau keluar setelah menghadapi kesalahan. Biasanya program yang salah muncul hang sampai layanan crash menampilkan detail dari crash tersebut. Jika program yang crash adalah bagian penting dari kernel sistem operasi, maka seluruh komputer dapat mengalami crash. Ini berbeda dari hang dimana aplikasi atau sistem operasi terus berjalan namun tanpa ada respon yang jelas dari input.

9. Slow Response

Adalah lama memberi respon oleh komputer. Contoh pada saat kita membuka satu aplikasi dan aplikasi tiba-tiba berhenti, dan pada saat kita klik ulang malah muncul "Not Responding. Hal ini menunjukkan komputer anda sedang mengalami slow response.

10. Identify Theft

Pencurian identitas diartikan sebagai tindakan yang dilakukan untuk mengetahui atau menggunakan sesuatu secara tidak sah atas identitas seseorang seperti nama, alamat rumah/kantor/email, nomer PIN (Personal Identity Number), nomer kartu kredit, password, ataupun informasi personal lainnya. Adanya perkembangan teknologidapat memudahkan semua orang untuk berkomunikasi maupun bertransaksi lebih cepat dan lebih murah. Sehingga membuat oknum-oknum tertentu melakukan berbagai macam cara untuk mendapatkan sesuatu yang mereka inginkan, seperti mencuri identitas seseorang.

Pencurian identitas bisa digolongkan menjadi dua :

(1) pencurian identitas pada level korporat/perusahaan

(2) pencurian identitas pada level individual

Pencurian identitas korporat dilakukan pada database informasi pelanggan yang dimiliki perusahaan. Hal ini bisa dilakukan dengan mengakses database konsumen/supplier perusahaan, melalui orang dalam perusahaan (insider) yang secara tidak sengaja maupun sengaja lengah terhadap keamanan penggunaan informasi pelanggan, maupun dari pihak insider yang mau ‘dibayar’ untuk membocorkan informasi pelanggan.

11. Lockups

Adalah troubleshooting yang terjadi pada power supply. Hal ini terjadi pada sistem saat startup terjadi kegagalan.

12. Viruses

Virus adalah suatu program komputer yang menduplikasi atau menggandakan diri dengan menyisipkan kopian atau salinan dirinya ke dalam media penyimpanan / dokumen serta ke dalam jaringan secara diam-diam tanpa sepengetahuan pengguna komputer tersebut. Efek dari virus komputer sangat beragam mulai dari hanya muncul pesan-pesan aneh hingga merusak komputer serta menghapus file atau dokumen kita.

13. Hackers

Hacker menurut orang awam identik dengan pelanggar hukum yang melakukan kejahatan di dunia maya misalnya pembobolan rekening bank secara online, mengambil data-data pribadi yang rahasia atau kejahatan lainnya yang berhubungan dengan dunia teknologi informasi. Padahal itu adalah sebutan yang salah. Hal ini diperparah dengan gambaran dalam film-film yang menyatakan bahwa seorang hacker melakukan kejahatannya dengan menyusup kepada komputer orang lain dan melakukan apapun yang ia sukai. Padahal ini adalah pengertian yang salah kaprah. Hacker sendiri adalah orang yang bekerja untuk mengembangkan program-program komputer, baik secara independen maupun dipekerjakan pada suatu perusahaan. Tugas hacker adalah mencari kelemahan dari suatu sistem yang dibangun oleh programmer sehingga program atau aplikasi yang dibuat bisa menjadi lebih baik. Sedangkan orang yang melakukan kejahatan di bidang teknologi informasi itu disebut cracker. Istilah ini bagi sebagian orang tidak penting, namun sebenarnya sangat penting. Istilah yang salah kaprah ini banyak mengakibatkan kerugian secara moral.

14. Spyware

Adalah mengacu pada paket perangkat lunak tersembunyi yang memonitor penggunaan internet dan mengirimkan data penggunaan ke situs Web pihak ketiga. Spyware secara signifikan mengganggu jaringan komputer karena menggunakan bandwidth dan sumber daya jaringan.

Spyware mirip dengan Adware, tetapi spyware termsuk merusak. Dalam kasus Spyware pengguna tidak menyadari komputernya terdapat spyware. Jika komputer atau laptop terjangkit spyware makan akan dapat menjadi penyebab kecepatan komputer lambat komputer.

Tetapi Tidak semua spyware berbahaya. Beberapa jenis spyware dapat diinstal untuk tujuan melacak atau memantau aktivitas pengguna lain secara diam-diam. Ini dapat digunakan dalam beberapa, situasi komputer perusahaan bersama atau publik.

Program spyware dapat mengumpulkan dan mengirimkan informasi pribadi. Pengiklan dan lain-lain tertarik untuk mengetahui apa yang orang mengunjungi website dan apa kebiasaan surfing internet mereka. Beberapa bahkan dapat mengarahkan browser untuk masukan pengguna pada situs web lain dari pengguna dimaksudkan. Karena niatnya untuk mengirimkan informasi tanpa sepengetahuan pengguna, itu diklasifikasikan sebagai perangkat lunak privasi-invasif.

referensi :

http://rhizzhkudo.blogspot.com/

http://blog.tibandung.com/apa-itu-keylogger/

http://ilmushoru.wordpress.com/2013/05/25/definisi-pengertian-trojan-horse/

http://inet.detik.com/read/2010/04/01/091415/1329977/510/predator-online-dan-kiat-menangkalnya

Selasa, 16 September 2014

23.56

23.56

Informatique Unique

Informatique Unique

diskusi dimulai pada pukul 08.00 dengan urutan kelompok sebagai berikut :

- kelompok 3

- kelompok 4

- kelompok 2

- kelompok 1

kelompok 3 membahas mengenai serangan yang terjadi pada video warriors of net, diperoleh kesimpulan bahwa terdapat serangan seperti ping of death.

kelompok 4 membahas mengenai tingkat sekuritas pada video berupa firewall serta proxy. firewall menggambarkan dinding yang besar dan terdapat beberapa port berdasarkan request dari user. sedangkan proxy merupakan pembatas dari beberapa DNS yang diblokir oleh jaringan.

kelompok 2 membahas tentang kebijakan yang dilakukan pada video, seperti kebijakan firewall yang menutup beberapa port, kebijakan proxy yang akan menghancurkan DNS tidak lolos filterisasi, serta router yang membagi paket data ke jalur yang lebih lancar.

kelompok 1 membahas tentang ancaman yang terdapat pada video, yaitu ancaman dari luar maupun dari dalam, ancaman dari dalam seperti ping of death, alamat packet yang kurang lengkap. sedangkan ancaman dari luar dapat berupa kondisi fisik server.

- kelompok 3

- kelompok 4

- kelompok 2

- kelompok 1

kelompok 3 membahas mengenai serangan yang terjadi pada video warriors of net, diperoleh kesimpulan bahwa terdapat serangan seperti ping of death.

kelompok 4 membahas mengenai tingkat sekuritas pada video berupa firewall serta proxy. firewall menggambarkan dinding yang besar dan terdapat beberapa port berdasarkan request dari user. sedangkan proxy merupakan pembatas dari beberapa DNS yang diblokir oleh jaringan.

kelompok 2 membahas tentang kebijakan yang dilakukan pada video, seperti kebijakan firewall yang menutup beberapa port, kebijakan proxy yang akan menghancurkan DNS tidak lolos filterisasi, serta router yang membagi paket data ke jalur yang lebih lancar.

kelompok 1 membahas tentang ancaman yang terdapat pada video, yaitu ancaman dari luar maupun dari dalam, ancaman dari dalam seperti ping of death, alamat packet yang kurang lengkap. sedangkan ancaman dari luar dapat berupa kondisi fisik server.

Senin, 08 September 2014

20.06

20.06

Informatique Unique

Informatique Unique

Film ini mengisahkan proses jalannya informasi melalui internet. Bagian awal film ini adalah perkenalan tokoh, yaitu TCP packet, ICMP ping packet, ping of the death, udp packet, router, dan router switch.Cerita dimulai ketika seorang pengguna internet mengklik sebuah hyperlink. Di Network Interface data langsung difragmentasi menjadi paket-paket data. Lalu paket-paket data ini diberi identitas, dalam hal ini kepala diberi identitas sebagai TCP layer dan IP layer dan begitu pula dengan layer lainnya.

Paket-paket tadi kemudian dikirimkan ke dalam sebuah Local Area Network (LAN), yang menghubungkan komputer-komputer yang berada dalam suatu gedung. Namun, terkadang ekspektasi tidak sesuai dengan kenyataan. DI isitulah terjadi kemungkinan kecelakaan dan disini mungkin terjadi kemacetan sehingga alamat yang benar sangat diperlukan untuk menempatkan ke jalur yang benar.

Kemudian, paket akan masuk ke router yang akan memindahkan jalur jika terjadi kemacetan. Setelah melalui router, paket data akan menuju router switch untuk menentukan ke mana dia akan pergi. Jika sudah melalui router switch berarti paket tersebut tinggal mengikuti alur saja.

Berikutnya paket akan masuk firewall, yang diibaratkan sebagai tembok yang sangat tinggi. Di sini, data yang masuk akan disortir dan data yang berbahaya, seperti ping of the death, akan dihancurkan. Data-data yang lolos selanjutnya akan melewati proxy sebuah server. Di sini terdapat beberapa “pintu” yang disebut dengan port. Port ini beragam tergantung jenisnya, 80 untuk untuk halaman web, 25 untuk e-mail, dan 21 untuk file transfer protocol (FTP). Data yang memenuhi kriteria yang berbahaya kembali dihancurkan disini. Setelah lolos barulah mereka disatukan menjadi suatu bagian yang utuh. Server kemudian me-reply apa yang diminta oleh para pengguna internet dan mengirimkan data dengan alur yang kurang lebih sama dengan jalannya informasi dari user ke server. Kira-kira seperti itulah proses jalannya sebuah informasi melalui internet. Sederhana, tetapi prosesnya jika dilihat secara mendetail sangatlah rumit.

Rabu, 18 Juni 2014

08.59

08.59

Informatique Unique

Informatique Unique

Pertanyaan : "Apakah di aplikasi "rental mobil" terdapat fitur form pengisian pelanggan baru?

jawaban : dimenu info pelanggan merupakan fitur penambahan pelanggan baru, difitur ini pelanggan akan memasukkan identitasnya kemudian data tersimpan dalam database

saran : ada baiknya proses penyewaan mobil, ditambahkan fitur syarat dan ketentuan yang berisi, berbagai peraturan yang dibuat pada pemilik aplikasi/perusahaan.

jawaban : dimenu info pelanggan merupakan fitur penambahan pelanggan baru, difitur ini pelanggan akan memasukkan identitasnya kemudian data tersimpan dalam database

saran : ada baiknya proses penyewaan mobil, ditambahkan fitur syarat dan ketentuan yang berisi, berbagai peraturan yang dibuat pada pemilik aplikasi/perusahaan.

Jumat, 30 Mei 2014

Kamis, 29 Mei 2014

Rabu, 16 April 2014

02.20

02.20

Informatique Unique

Informatique Unique

SOAL

Model Relasi Tabel

Jawaban

nomor 4

Select nim,nama_mhs,jurusan,nama_dosen

Where Mahasiswa M,Matakuliah MK,Dosen_PA

DP,Registrasi R

From M.nim=R.nim

AND

MK.kd_mk=R.kd_mk

AND

DP.nip=MK.nip

AND

MK.sks=3

Normalisasi

M.nim=R.nim Ʌ MK.kd_mk= R.kd_mk Ʌ DP.nip=

MK.nip Ʌ

DP.nip =MK.nip Ʌ MK.sks=3

Jawaban

nomor 5

Query Graph

Query Tree

Jawaban nomor

6

A = harga = 3.000.000

B = nama barang = “Televisi”

A V ( -(B) Ʌ (B V B) Ʌ -(B))

A V (-B Ʌ TRUE Ʌ B)

A V (-B Ʌ B)

A V (-B Ʌ B)

A V FALSE

A

A

Solusinya harga = 3.000.000

Jawaban nomor 7

Class Diagram

Entity Relationship Diagram

Selasa, 25 Maret 2014

21.29

21.29

Informatique Unique

Informatique Unique

Perancangan basis data merupakan proses menciptakan perancangan untuk basis data yang akan mendukung operasi dan tujuan perusahaan (Connolly,2002,p279). Dalam merancang suatu basis data, digunakan metodologi-metodologi yang membantu dalam tahap perancangan basis data. Metodologi perancangan adalah pendekatan struktur dengan menggunakan prosedur, teknik, alat, serta bantuan dokumen untuk membantu dan memudahkan dalam proses perancangan. Dengan menggunakan teknik metode disain ini dapat membantu dalam merencanakan, mengatur, mengontrol, dan mengevaluasi database development project (Connolly,2002,p418).

Proses dalam metodologi perncangan dibagi menjadi tiga tahap :

- Conseptual Database Design

- Logical Database Design

- Physical Database Design

CLASS DIAGRAM DAN ERD

Pengertian dari ERD (Entity Relationship Diagram) adalah suatu model untuk menjelaskan hubungan antar data dalam basis data berdasarkan objek-objek dasar data yang mempunyai hubungan antar relasi.

ERD untuk memodelkan struktur data dan hubungan antar data, untuk menggambarkannya digunakan beberapa notasi dan simbol.

Pada dasarnya ada tiga komponen yang digunakan, yaitu :

a. Entiti

Entiti merupakan objek yang mewakili sesuatu yang nyata dan dapat dibedakan dari sesuatu yang lain. Simbol dari entiti ini biasanya digambarkan dengan persegi panjang.

b. Atribut

Setiap entitas pasti mempunyai elemen yang disebut atribut yang berfungsi untuk mendes-kripsikan karakteristik dari entitas tersebut. Isi dari atribut mempunyai sesuatu yang dapat mengidentifikasikan isi elemen satu dengan yang lain. Gambar atribut diwakili oleh simbol elips.

c. Hubungan / Relasi

Hubungan antara sejumlah entitas yang berasal dari himpunan entitas yang berbeda. Relasi dapat digambarkan sebagai berikut:

Relasi yang terjadi diantara dua himpunan entitas (misalnya A dan B) dalam satu basis data yaitu:

1) Satu ke satu (One to one)

Hubungan relasi satu ke satu yaitu setiap entitas pada himpunan entitas A berhubungan paling banyak dengan satu entitas pada himpunan entitas B.

2) Satu ke banyak (One to many)

Setiap entitas pada himpunan entitas A dapat berhubungan dengan banyak entitas pada himpunan entitas B, tetapi setiap entitas pada entitas B dapat berhubungan dengan satu entitas pada himpunan entitas A.

3) Banyak ke banyak (Many to many)

Setiap entitas pada himpunan entitas A dapat berhubungan dengan banyak entitas pada himpunan entitas B.

Class diagram adalah model statis yang menggambarkan struktur dan deskripsi class serta hubungannya antara class. Class diagram mirip ER-Diagram pada perancangan database, bedanya pada ER-diagram tdk terdapat operasi/methode tapi hanya atribut. Class terdiri dari nama kelas, atribut dan operasi/methode.

Atribut dan operation (metoda) dapat memiliki salah satu sifat berikut :

1. Private, hanya bisa dipanggil dari dlm kelas itu sendiri. methode/atribut diawali “-”.

2. Protected, hanya dapat dipanggil oleh class yang bersangkutan dan class turunannya. methode diawali dg tanda “#”.

3. Public, dapat dipanggil dari semua objek. methode/atribut diawali tanda “+”

Tabel berikut ini penjelasan symbol relationships antar class yg digunakan pada diagram class

Relasi Generalisasi digunakan dalam hubungan antara kelas induk dengan kelas turunan ( inherited) .

Relasi agregasi digunakan ketika satu kelas dibentuk (terdiri dari ) dari kelas kelas lain.

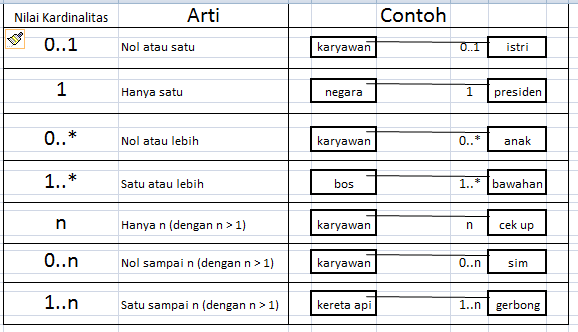

Relationship Multiplicity

Mutiplicity atau multiplisitas menunjukkan jumlah suatu objek yang bisa berhubungan dengan objek lain.

Contoh class diagram

DOWNLOAD METERI PART I DISINI

sumur

Referensi :

http://pccontrol.wordpress.com/2013/01/21/pengetahuan-dasar-dan-contoh-diagram-kelas-class-diagram/

https://expresiaku.wordpress.com/category/ilmu-komputer/analisa-dan-perancangan-basis-data/

http://bayyulf.blogspot.com/2013/09/pengertian-erd-dan-dfd.html

Senin, 17 Maret 2014

00.41

00.41

Informatique Unique

Informatique Unique

Class Diagram

•NamaKelas

Digunakan untuk membedakan antara satu kelas dan kelas yang lain.

Contohnya : Manusia, Dosen, Karyawan, Mahasiswa

•Attribute

Digunakan untuk menyimpan state, pada bahasa pemrograman ini

berupa field. Bisa juga diartikan apa yang dimiliki oleh sebuah

objek.

Contohnya: untuk atributMahasiswa: nim, nama, alamat, tempat

lahir, tanggalLahir

•Method

Digunakan untuk menyimpan behaviour, pada bahasa pemrograman

berupa method yang mengembalikan nilai (non void method) dan

method yang tidak mengembalikan nilai (void method).

Contohnya : getNama, getAlamat, getUsia, jalan, lari

gambar di atas merupakan bentuk dari class diagram, class diagram berbentuk kotak dengan terbagi atas 3 tingkatan, di level 1 bagian atas merupakan nama class, level 2 berisi attribut dan di level bawah (3) merupakan operasi dari method-method.

gambar di atas menunjukkan berbagai hubungan antar tiap class diagram, seperti:

- Agregasi yang menunjukkan sebuah class merupakan bagian dari class yang lain.

- Komposit merupakan relasi yang menunjukkan sebuah class memiliki ketergantungan terhadap class lain, dimana class ini tidak dapat terbentuk tanpa adanya class yang lain.

- Turunan / generalisasi merupakan relasi yang menunjukkan beberapa class memiliki induk dari class yang lain. contohnya : class mahasiswa sebagai parent (induk) memiliki turunan yaitu class mahasiswa aktif, mahasiswa cuti, dll.

- relasi merupakan bentuk hubungan umum antar tiap class

- dependensi adalah relasi yang menjelaskan keterhubungan dari suatu class diagram yang membentuk sebuah class baru.

gambar di atas merupakan nilai relasi yang disebut dengan nilai kardinalitas.

Langganan:

Postingan (Atom)

RSS Feed

RSS Feed Twitter

Twitter

.jpg)